一天,客户联系我说某扫描组织对齐网站进行安全评估扫描后报告高危漏洞了,请求帮助!截图如下:

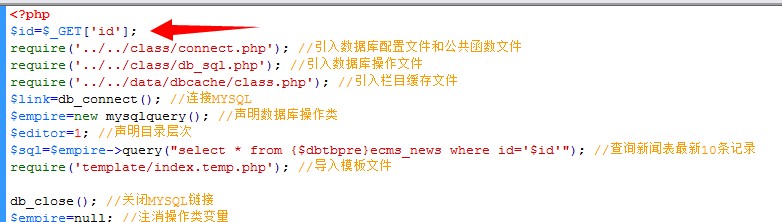

要来客户网站信息,进行排查。发现是我以前给写过的一个插件。代码结构不复杂。打开插件PHP截图如下:

注意红色箭头,发现啥了?这个变量传递,我竟然没转换类型,没过滤?当时一定是大意或者脑残了。。。

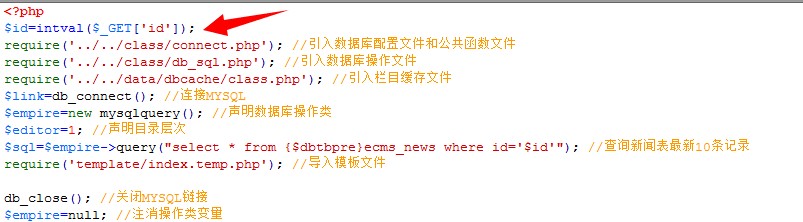

好吧修复如下:

也就是强制把ID转换为数字型,这样就可以仿制SQL注入语句的执行提交了!

其实程序老手会说我这种错误很低级,是的,确实很低级。这次确实也是大意了,发布这个文章目的,只是记录反省这个事件,给新手一些参考,毕竟这些小细节很容易被忽略。也希望程序猿们规范书写各个变量传递前的过滤。这个注入漏洞真的很吓人!

本文来源:帝国CMS模板--记录一次因“大意书写”而导致的“[高危]SQL注入漏洞(盲注)”

加入我们:微信:搜索“Moyu-Blog” 帝国CMS模板客户群:QQ二群---909235407 QQ一群(已满)---106997031

版权声明:本文采用[BY-NC-SA]协议进行授权,如无特别说明,转载请注明本文地址!

![记录一次因“大意书写”而导致的“[高危]SQL注入漏洞(盲注)”](https://file.moyublog.com/d/file/2016-02-29/6d85a9ee931ca71da1be69e9e77c4fad.jpg)